最終更新日:2025/10/21

情報セキュリティポリシーとは?策定の手順や必要性を初心者向けに解説

目次

「情報セキュリティポリシーの策定担当になったけど、目的や構成もよくわからないし、何から手をつければいいのだろう…」と悩んでいませんか?

IPA(情報処理推進機構、以下IPAと記載)が公開するサンプルやひな形を見ても、自社でどう書けばよいのか迷うことも多いのではないでしょうか。

そこで本記事では、情報セキュリティポリシーについて知りたい情報システム担当者や兼任情報システム担当者向けに、ポリシー策定の必要性から具体的な作り方までをわかりやすく解説します。

現場で役立つ情報セキュリティポリシーを策定するために、ぜひ参考にしてみてください。

情報セキュリティポリシーとは

情報セキュリティポリシーとは、会社が保有する情報資産を守るために全社で取り組むセキュリティ対策の基本指針や目的を定めた文書です。まずは情報セキュリティポリシーの役割と、どのような要素で成り立っているのかを見ていきましょう。

定義と必要性

情報セキュリティポリシーとは、企業が保有する顧客の個人情報や、自社の技術・ノウハウといった重要な情報資産を、あらゆる脅威から守るためのルールです。サイバー攻撃や内部からの情報漏えいといったさまざまなリスクから組織を守り、安全に事業を継続していくための土台となります。

もし明確なルールがなければ、セキュリティ対策は従業員一人ひとりの判断や意識に任せることになり、組織のセキュリティレベルにばらつきが出るでしょう。

たとえば、「従業員が私物のUSBメモリを使って、機密データを社外に持ち出す」などのリスクが発生するおそれがあります。「許可されたデバイス以外は利用禁止」といったルールを定めることで、こうしたリスクを管理できるのがメリットです。

経済産業省が公開する「サイバーセキュリティ経営ガイドラインVer 3.0」では、経営者が認識すべき3原則の一つとして次のように記載されています。

(1) 経営者は、サイバーセキュリティリスクが自社のリスクマネジメントにおける重要課題であることを認識し、自らのリーダーシップのもとで対策を進めることが必要

このように、情報セキュリティポリシーの策定は情報システム部門だけの仕事ではなく、全社一丸となって取り組むべき重要な経営課題です。

ポリシーに含むべき3つの要素

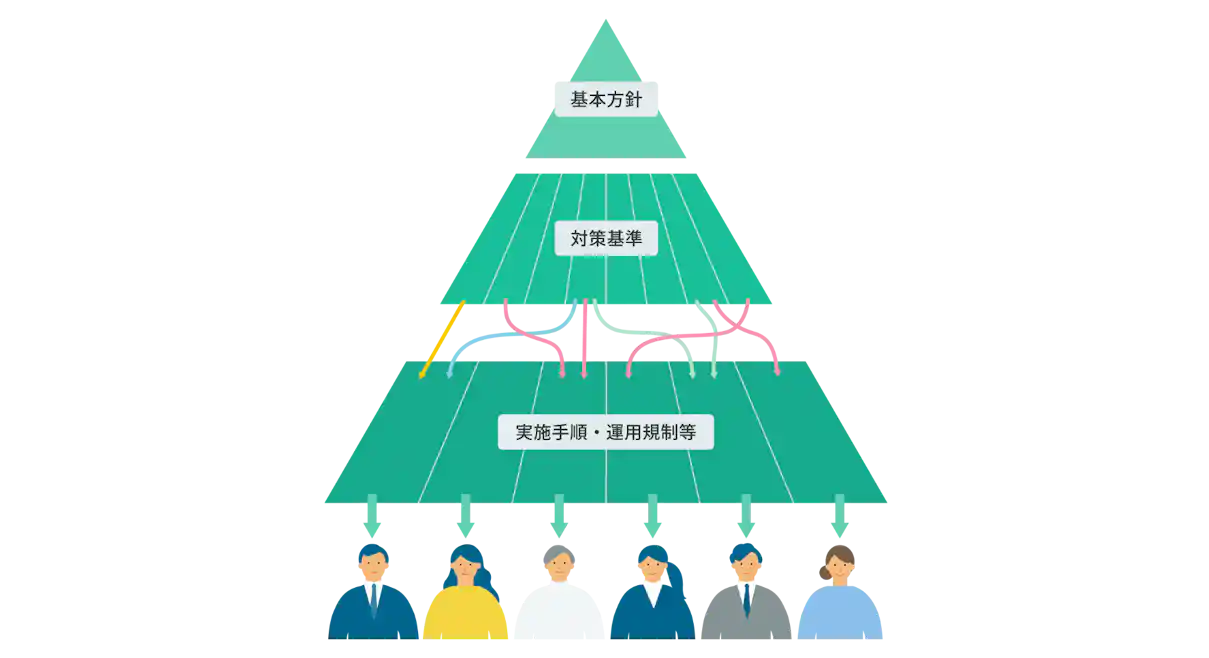

情報セキュリティポリシーは企業の情報資産や組織の規模、体制によって内容が異なりますが、一般的に次の「基本方針」「対策基準」「実施手順」といった枠組みが存在しています。

要素 | 概要 |

|---|---|

基本方針 | ・自社がどのような姿勢で情報セキュリティに取り組むかを示す文書 ・経営層の意思として、「なぜ対策が必要か」「何を守るか」を明確に伝える |

対策基準 | 基本方針を実現するために、どのような情報セキュリティ対策を全社で共通ルールとして設けるかを定めた文書 |

実施手順 | 対策基準にもとづいて、現場でどのような手順や操作を実際に行なえばよいかを具体的にまとめた手順書 |

この3階層の文書をバランスよく整備すると、経営層・管理者・現場担当者といった、それぞれの立場に必要な情報を的確に伝えられます。その結果、組織全体のセキュリティ意識と行動の足並みをそろえることが可能です。

情報セキュリティポリシーを策定する4つのメリット

情報セキュリティポリシーの策定によって、リスク管理の強化や信頼性の向上など、企業にとって多くのメリットがあります。

ここでは、代表的な下記4つのメリットを詳しく解説します。

- 社内外の脅威から情報資産を守れる

- 企業の信頼性が向上する

- 従業員のセキュリティ意識が高まる

- トラブル発生時に迅速に対応できる

1.社内外の脅威から情報資産を守れる

情報セキュリティポリシーを策定するメリットは、企業の情報資産を社内外のリスクから守る体制を構築できる点です。

たとえば、下記のようなルールを全社で統一することで、一貫性のある対策が可能です。

- ウイルス対策ソフトを導入する:社内IT端末にはウイルス対策ソフトの導入を必須にし、定義ファイルは最新に保つ

- 私物端末の無断接続を禁止する:私物端末(スマホ・USBメモリなど)の無断接続を禁止し、業務利用時は管理部門の承認を必須とする

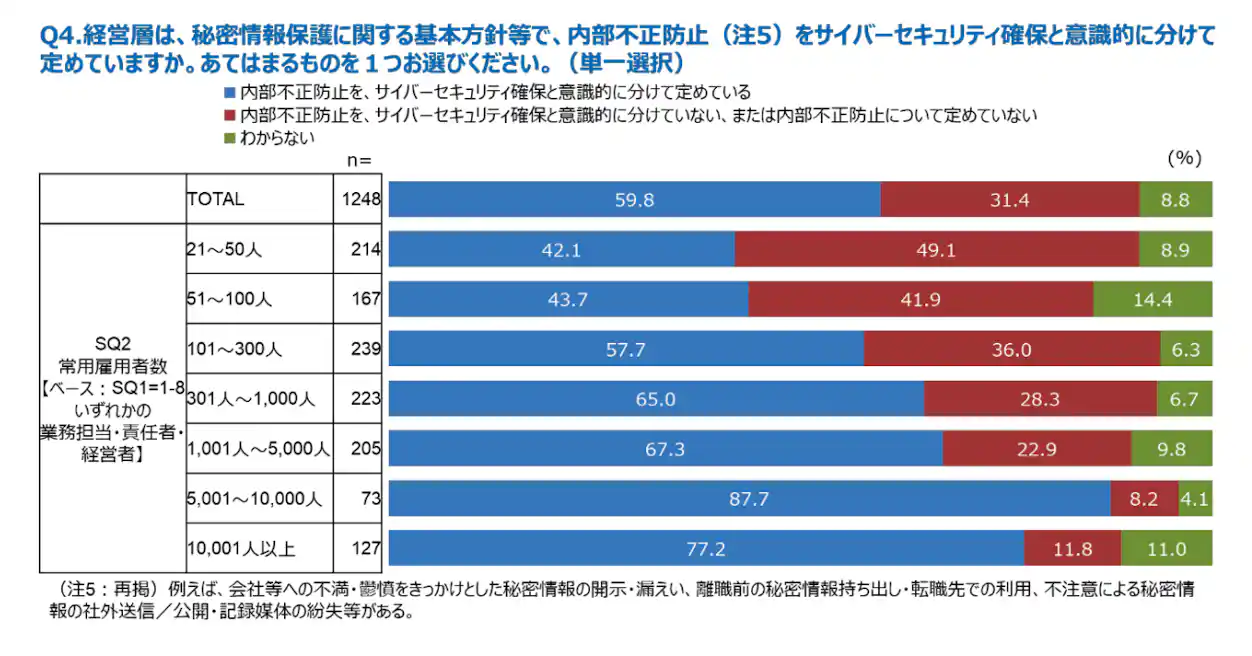

また、IPAの調査(2023年度)によると、100人以下の企業で「内部不正」の基本方針を意識的に定めている割合は42.1~43.7%でした。

サイバー攻撃への対策を進めている中小企業でも、内部不正への対策は後回しになりがちです。まずは自社が守るべき情報資産を洗い出し、想定される脅威を整理したうえで、優先度をつけて具体的なルールとして文書化していきましょう。

2.企業の信頼性が向上する

情報セキュリティポリシーの策定と公開は、単に情報資産を守るだけではありません。適切に情報資産を管理している体制は、取引先からの信頼を獲得し、ビジネスチャンスを広げる攻めの武器にもなります。

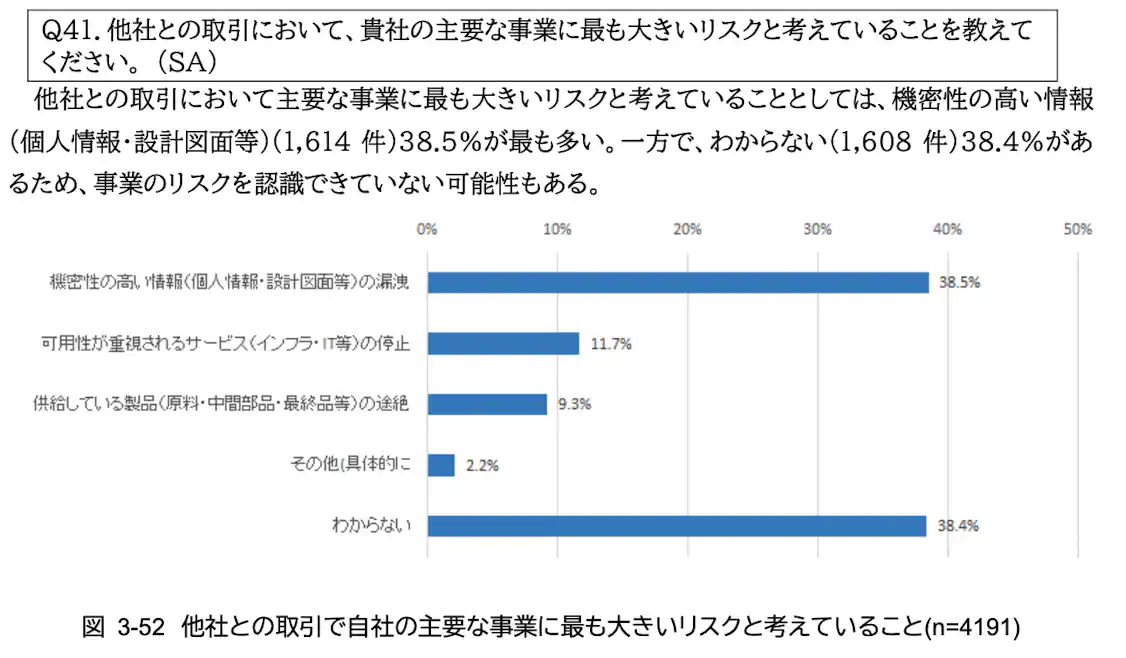

取引先は企業のセキュリティ体制を厳しく見ているため、明確なポリシーがあると「信頼できる会社」と評価されやすくなります。実際にIPAの調査では、企業が他社と取引するうえで懸念するリスクとして「機密性の高い情報の漏えい」を挙げる声が最多でした。

また、公式サイトに情報セキュリティ基本方針を掲載しておくと、次のようなメリットもあります。

- 取引先のセキュリティチェックに対応しやすくなる

- ISMS・プライバシーマークなどの認証取得に役立つ

情報セキュリティポリシーの策定と公開は、企業のブランド価値を高めるための重要な投資です。

3.従業員のセキュリティ意識が高まる

情報セキュリティポリシーの策定後は、ポリシーにもとづいた教育を全従業員に継続的に実施します。従業員一人ひとりのセキュリティリテラシーが高まれば、組織全体の防御力も向上します。

多くの情報漏えいは、高度なサイバー攻撃だけではなく、従業員の不注意やルール誤認といったヒューマンエラーが起点となります。

実際にIPAの「情報セキュリティ10大脅威 2025」においても、「不注意による情報漏えい」が組織にとっての大きな脅威として挙げられています。

そのため、ポリシーは次のように研修とセットで運用し、組織文化として根づかせましょう。

- 入社研修時にポリシーを読み合わせる

- 定期的にeラーニングを実施し、理解度チェックを行う

- 標的型攻撃メールの疑似訓練を行い、実践力を向上させる

不注意による情報漏えいに紐づく背景や理由をセットで教育してはじめて、従業員はルールを自分ごととして捉え、実践してくれるようになります。

4.トラブル発生時に迅速に対応できる

以下の点を明確にすることで、現場の混乱を防いで被害を最小限に抑えられます。

- 誰が報告を受けて、誰が対応を指揮するのか

- 初動対応は何をすべきか

情報セキュリティポリシーでは、情報漏えいなどの事故(インシデント)が発生した際の報告手順や対応体制を定めます。事故は起こらないと思い込むのではなく、起こる前提で備えるのがリスク管理の基本です。

たとえば「感染の疑いがあるPCは即座にネットワークから切り離し、情報システム部門に連絡」といった手順を定めておけば、従業員も迷わず行動できます。

インシデントの重大さに応じて経営層へ報告する基準も示しておくと、全社的な対応がスムーズになるでしょう。

情報セキュリティポリシーを策定する3つのデメリット

情報セキュリティポリシーには多くのメリットがある一方で、策定や運用には手間やコスト、現場の負担といったデメリットもあります。

導入時に注意すべき下記3つのデメリットを解説するので、事前に確認しておきましょう。

- 策定や運用に手間とコストがかかる

- 現場の実務と乖離すると形骸化しやすい

- 従業員の負担になる可能性がある

1.策定や運用に手間とコストがかかる

情報セキュリティポリシーの策定・運用には、下記のように一定のリソースを割く必要があります。

- 人件費

- ツール導入費

- 従業員への教育や監査

情報資産の洗い出しやリスク評価、ルールの文書化といった作業には、想像以上に時間と手間がかかります。また、ポリシーは一度作って終わりではなく、定期的な社内教育や見直しを通じて運用しなければなりません。

そのため、最初から完璧なポリシーを目指すのではなく、リスクの高い部分から優先的に取り組むミニマムスタートがおすすめです。IPAなど公的機関が提供するテンプレートを活用すれば、効率よく整備をはじめられます。

また、必要なコストについては、情報漏えいが起きた場合の損失と比較し、将来のリスクを抑えるための保険として経営層に説明すると理解を得やすくなります。

2.現場の実務と乖離すると形骸化しやすい

情報セキュリティポリシーを管理部門や情報システム部門だけで作成すると、現場の実態と乖離して誰も守らないルールになります。

以下のように現場の反発を招きやすい内容は、形骸化の主な原因です。

- 実務を無視した厳しすぎる制限(例:業務でクラウドストレージは一切禁止)

- 代替案のない一方的な禁止事項(例:USBメモリは禁止だが、データの受け渡し方法は教えない)

ルールとして機能しにくく、代替案がないことでかえって抜け道を探す行動を生み、危険な状態になりかねません。

このような事態を防ぐには、策定段階から現場を巻き込み、ヒアリングを通じて実務に支障が出ない設計を一緒に検討することが重要です。また、現場からの意見を定期的にヒアリングし、ルールを柔軟に見直す体制を整えると、実効性のあるポリシーを維持できます。

3.従業員の負担になる可能性がある

情報セキュリティポリシーを導入すると、業務のやり方を変える必要が出てきます。そのため、「仕事がしづらくなった」「面倒になった」と感じる従業員もいるでしょう。

一例として、次のような対策は慣れるまで負担と受け取られがちです。

- 長く複雑なパスワードの設定

- 多要素認証(MFA:Multi-Factor Authentication)の導入

情報セキュリティポリシー導入の背景や目的が十分に伝わっていないと、「作業が増えるだけ」と思われて組織のモチベーション低下につながるおそれがあります。

そのため、単にルールを課すのではなく「なぜ必要なのか」を丁寧に説明し、従業員が納得したうえで取り組むようにしましょう。さらに、業務負担を軽減する仕組みをあわせて導入することも有効です。

たとえば、シングルサインオン(SSO)を導入すれば、一度の認証で複数の業務ツールにログインできるため、複雑なパスワード入力の手間を減らせます。

もし社内のアカウント管理を効率化したい場合は、クラウド上でIDを一元管理できるIDaaS(Identity as a Service)のようなサービスの導入も有効な選択肢です。以下の記事で説明していますので、ぜひご一読ください。

あわせて読みたい

-

〜新機能のご紹介〜SmartHRのシングルサインオン(IdP機能)の導入メリット

SmartHRの新機能、シングルサインオン(IdP機能)の導入メリットを解説。従業員の利便性向上、人事・労務担当者の業務効率化、セキュリティ強化を実現。2024/07/16 -

IDaaSとは?機能や注意点、導入手順までわかりやすく解説

IDaaSについて詳しく知りたい方に向けて、主な機能やメリット・デメリット、製品の選び方、導入手順をわかりやすく解説しています。セキュリティ強化と業務効率化への一歩を踏み出す参考にしてみてください。2025/10/21

情報セキュリティポリシーを策定する7つの手順

情報セキュリティポリシーの策定には、明確なステップを踏むことが重要です。ここでは、はじめての企業でも取り組みやすい7つの手順を、具体例とともにわかりやすく解説します。

- 推進体制を構築する

- 守るべき情報資産を洗い出す

- 潜在的なリスクを評価する

- 具体的な対策内容を決定する

- 3階層に分けて文書化する

- 全従業員へ周知し教育する

- 運用しながら定期的に見直す

1.推進体制を構築する

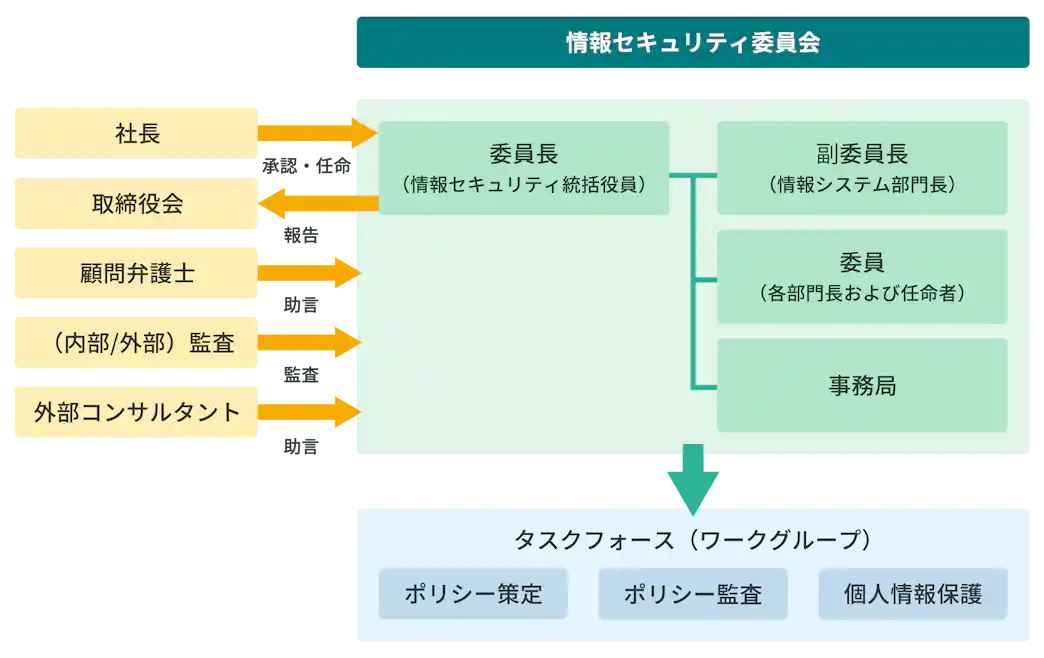

情報セキュリティポリシー策定の出発点は、社内での推進体制を明確にすることです。「誰が責任者なのか」「どの部門が関わるのか」が不明確だと各部署の協力を得られず、プロジェクトが進まなくなるおそれがあります。

ポリシー策定は、情報システム部門だけで完結するものではなく、経営層のリーダーシップと各現場部門の協力が欠かせない全社プロジェクトです。まずは以下を実施しましょう。

- 経営層の役員をトップとする「情報セキュリティ委員会」を設置する

- 「最高情報セキュリティ責任者(CISO)」を任命する

- ポリシーの適用範囲も定義する(全社なのか、一部事業部門だけか)

情報セキュリティ委員会の体制に迷う場合は、総務省の「国民のためのサイバーセキュリティサイト」で掲載されている下図を参考にしてみてください。

担当者になったら、まずは経営層から承認を得て、推進体制を公式なものとして全社に認知してもらいましょう。公式プロジェクトとなることで、他部門へ協力を依頼する際もスムーズに進みます。

2.守るべき情報資産を洗い出す

推進体制を整えた後は、自社が守るべき情報資産をリスト化しましょう。何を守るべきかが明確でなければ、効果的な情報セキュリティポリシーを策定できません。

下記の手順で、網羅的に守るべき情報資産を洗い出してみてください。

- 情報資産管理台帳を作成する

- 各部門にヒアリングして、重要な資産を記録する(ハードウェア、ソフトウェア、顧客情報、技術情報など)

情報資産の洗い出しは、情報システム部門だけでは限界があります。各部門で「どのような情報を」「どのように扱っているか」をよく知っているのは現場の担当者であるため、各部門へのヒアリングは欠かせません。

最初から完璧なリストを作ろうとせず、運用しながら更新していく姿勢が大切です。

3.潜在的なリスクを評価する

洗い出した情報資産に対して、どのような脅威や脆弱性があるのかを分析し、発生しうるリスクの確率と影響度を評価します。

すべてのリスクに等しく対応するのは困難なため、リスクアセスメントにより優先順位をつけましょう。リスクアセスメントとは、リスクの発生可能性と発生した場合の影響度を評価することです。

たとえば顧客情報データベースの場合、次のような脅威と脆弱性が結びつくと、情報漏えいのリスクが生じます。

項目 | 内容 |

|---|---|

対象の情報資産 | 顧客情報データベース |

脅威 | 不正アクセス |

脆弱性 | 弱いパスワード設定 |

起こり得るリスク | 情報漏えい |

リスクの発生可能性と影響度を「高・中・低」などで評価し、対応の優先順位を決定します。

どのような脅威があるかわからない場合は、IPAの「情報セキュリティ10大脅威 2025 組織編」を確認するのがおすすめです。「ランサム攻撃」や「サプライチェーンや委託先を狙った攻撃」など、とくに社会的に影響の多い脅威がわかるため、リスクの特定漏れを防ぎやすくなります。

4.具体的な対策内容を決定する

評価したリスクに対して、以下の「低減」「保有(受容)」「回避」「移転」のいずれかの対応方針を選びます。

対応方針 | 概要 | 対応例 |

|---|---|---|

低減 | リスクの発生確率や影響を可能な限り下げる | ウイルス対策ソフトの導入 |

保有(受容) | リスクを許容し、あえて対策を講じない(影響が軽微などの理由) | 軽微なシステム停止リスクを受け入れる |

回避 | リスクのある業務や行動自体を取りやめる | 特定サービスの提供中止 |

移転 | リスクの責任を第三者に移す | 外部ベンダーへの業務委託 |

たとえば「ウイルス感染」のリスクに対して「低減」を選び、「ウイルス対策ソフトの導入」や「従業員への教育」を実施するなどです。一方、業務に大きな影響を与えないリスクは、あえて「保有(受容)」する判断もあります。

どのような対策をすればよいか迷ったら、ISMS(情報セキュリティマネジメントシステム)の国際規格である「ISO/IEC 27001:2022」(日本版はJIS Q 27001:2023)で示されている管理策リストがおすすめです。体系的に網羅できるので、ISMS認証を目指す企業はもちろん、そうでない場合にも有効なチェックリストとして活用できます。

5.3階層に分けて文書化する

リスク評価と対策方針が決まったら、情報セキュリティポリシーとして文書にまとめます。

日本では「基本方針」「対策基準」「実施手順」の3階層で作成するのが一般的です。下記のとおり関係者ごとに必要な情報が整理されるため、効率よく参照できます。

項目 | 概要 |

|---|---|

基本方針 | 経営層が示す全社の方針 例:株式会社*****は、顧客情報・従業員情報・業務上の重要なデータなど、すべての情報資産を適切に保護し、社会的信頼を維持することを企業の重要な責務と位置づけます。 |

対策基準 | 従業員が守るべきルール 例:不審なメールや添付ファイルは開かず、情報システム担当者へ報告してください |

実施手順 | 現場担当者が行なう具体的な操作 例:英大文字・小文字・数字・記号を含む12文字以上のパスワードを設定してください |

頻繁に変更がある手順書は分けておくと、更新作業もスムーズです。

ポリシーの文書化に不安がある場合は、IPAなどが提供する信頼性の高いひな形を活用しましょう。自社の状況にあわせてカスタマイズすると、ゼロから作る負担を軽減できます。

6.全従業員へ周知し教育する

完成した情報セキュリティポリシーは、経営層の承認を得たうえで全従業員に周知し、内容を理解してもらうことが必須です。

どれだけ丁寧にポリシー文書を作成しても、従業員に知られていなければ意味がありません。ポリシー内容が全従業員の日常業務に浸透し、実際の行動に変わってはじめて、組織全体のセキュリティレベルが向上します。

下記のような周知方法が一例です。

- 社内ポータルに掲載する

- 説明会を開催する

- 入社時研修で必須科目とする

また、eラーニングや標的型メール訓練などを活用し、実践的な理解を深めましょう。ルールを押し付けるのではなく、ルールの背景や目的を丁寧に伝える姿勢が大切です。結果的に、従業員が納得して自分ごととして捉えやすくなります。

7.運用しながら定期的に見直す

情報セキュリティポリシーは一度作って終わりではなく、継続的に見直さなければなりません。技術や脅威の変化に対応しなければ、せっかく作ったポリシーも形骸化してしまう可能性があります。

次のようにPDCA(計画→実行→評価→改善)のサイクルを回し、常にポリシーを生きたルールとして機能させましょう。

- 内部監査やログ監視を通じて、遵守状況をチェックする

- 年に1回、情報セキュリティ委員会でレビュー会を実施する

- インシデント発生時に原因を分析し、再発防止策を盛り込んで改定する

現場からの意見を受け取る仕組みも整え、現場と一緒に育てるものとしてポリシーが根付く文化を育てることが大切です。

なお、弊社(株式会社SmartHR)でセキュリティポリシーを策定したときの流れについて、以下の記事で紹介しています。よろしければ、あわせてご覧ください。

セキュリティポリシーの作り方|SmartHR Tech Blog

情報セキュリティポリシーの形骸化を防ぐ3つのコツ

情報セキュリティポリシーは、作るだけでは意味がありません。実際に運用され、従業員に守られるポリシーとするために重要な下記3つのポイントを解説します。

- 具体的な内容を記載する

- 業務と連動させた運用体制を構築する

- 企業の事業フェーズにあわせて改善する

1.具体的な内容を記載する

あいまいな表現を避けて、具体的な行動がイメージできるレベルで記載することが重要です。人によって解釈が分かれる書き方では、従業員が何をするべきかわからず、ポリシーが形骸化しかねません。

たとえば「パスワードは適切に管理する」というルールの場合、以下のように具体的な基準を示すと、従業員が迷わず行動できます。

項目 | 概要 |

|---|---|

長さ | 12文字以上など、十分な長さを設定する |

複雑性 | 単語の組み合わせ(パスフレーズ)を推奨し、単純な文字列(password, 12345678など)を禁止する |

定期変更 | 安易な定期変更は強制せず、パスワードの漏えいが確認・懸念される場合のみ変更を要求する |

多要素認証(MFA) | パスワードに加えて、スマートフォンアプリやSMSなど、別の要素での認証を必須とする |

近年、NIST(米国国立標準技術研究所)などのガイドラインでは、意味のない定期的なパスワード変更よりも、「知識情報」「所持情報」「生体情報」のうち、2つ以上を組み合わせて認証する多要素認証の導入が重要だとされています。

とくに「対策基準」や「実施手順」では、抽象的な理念ではなく、日々の業務で何をすればよいかが伝わる記述が求められます。普遍的なルールは「対策基準」に、変更が多い具体的な手順は「実施手順」に書き分けて整理しましょう。

2.業務と連動させた運用体制を構築する

業務フローや利用中のシステムに、ポリシーの内容を実際に組み込むのも、情報セキュリティポリシーを形骸化させないコツです。厳格なルールも日々の業務と連動していなければ、現場では形だけの存在になってしまい、守られにくくなります。

たとえば「機密情報を含むファイルの持ち出しを禁止する」といったルールを掲げるだけでは不十分です。実効性を持たせるには、下記のように業務ツールに具体的な対策を実装する必要があります。

- USBポートの無効化または使用制限の設定を行う

- クラウドストレージのアクセス制限を設定する

また、新入社員の入社時にはセキュリティ研修を必須にしましょう。あわせて情報セキュリティポリシーへの同意書の提出を運用フローに組み込むことで、全従業員の意識と理解を高められます。

3.企業の事業フェーズにあわせて改善する

情報セキュリティポリシーは、企業の成長や環境変化にあわせて更新が必要です。

会社の規模や事業内容、取引先の変化により、求められるセキュリティレベルも変わっていきます。会社の現状に合わないポリシーは過剰な負担になったり、逆に防御が不十分になったりして、形骸化を招きます。

具体的には、以下のとおり自社の成長に応じてポリシーを改善していきましょう。

事業フェーズ | ポリシーの例 |

|---|---|

創業期 | 最重要資産を守る最低限のルールからはじめる |

成長期 | ISMS認証取得などを視野に入れた、体系的なポリシーに整備する |

成熟期 | サプライチェーンリスクなども考慮した高度な内容に改善する |

このように事業フェーズに適したポリシーに見直すことで、実態に合わないルールの押し付けを防ぎ、持続可能なセキュリティ運用が実現します。

情報セキュリティポリシー策定に役立つひな形

信頼できる機関が公開しているひな形を活用し、自社の状況にあわせてカスタマイズしていくのが、策定を効率的に進める近道です。

ここでは、とくに役立つ代表的なひな形を2つ紹介します。

- IPA:中小企業の情報セキュリティ対策ガイドライン

- JNSA(日本ネットワークセキュリティ協会 以下、JNSAと記載):情報セキュリティポリシーサンプル

IPA:中小企業の情報セキュリティ対策ガイドライン

IPAが提供する「中小企業の情報セキュリティ対策ガイドライン」は、中小企業が取り組むべきセキュリティ対策を、実践的かつわかりやすく解説した資料です。

セキュリティ対策を怠ることで被る不利益から、具体的な対策方法までわかるため、ポリシー策定時の参考になります。

また、情報セキュリティ基本方針のサンプルに加えて、下記のように便利な付録もついているのが特徴です。

- 5分でできる!情報セキュリティ自社診断

- リスク分析シート

策定作業をよりスムーズに進められるため、自社にあわせてカスタマイズしながら活用してみましょう。

JNSA:情報セキュリティポリシーサンプル

JNSAは、セキュリティ関連企業が集まって構成されたNPO法人です。そのため「情報セキュリティポリシーサンプル」に、現場の視点を取り入れた実践的な内容が盛り込まれています。

情報セキュリティポリシーサンプルは2002年にはじめて策定されて以降、スマートデバイスやクラウド、SNSといった新たな技術やサービスの普及に対応する形で、随時改訂が行なわれています。

中小企業でも取り組みやすいよう、具体的な管理策や手続きが明示されているため、ポリシー策定時に参考にしてみてください。

情報セキュリティポリシー策定でよくある質問

情報セキュリティポリシーの策定に関して、多くの担当者の方が疑問に思う点をQ&A形式で紹介します。

- 情報セキュリティポリシーの公開対象はどこまで?

- 情報セキュリティポリシーとISMSはどう関係する?

- 情報セキュリティポリシーと個人情報保護方針の違いは?

情報セキュリティポリシーの公開対象はどこまで?

情報セキュリティポリシーのうち、社外に公開するのは最上位の「情報セキュリティ基本方針」までが一般的です。

基本方針は、企業のセキュリティに対する姿勢や取り組みを示すものです。公開することで顧客や取引先からの信頼を得る効果があります。企業の公式サイトの企業情報などに掲載するとよいでしょう。

一方、ルールの詳細を記載した「対策基準」や「実施手順」は、攻撃者に悪用されるリスクがあるため、社外秘として管理します。システム構成や防御策が外部に知られてしまうと、かえってセキュリティ上のリスクが高まるからです。公開すべきものと非公開にすべきものを明確に区別し、情報管理のバランスをとりましょう。

情報セキュリティポリシーとISMSはどう関係する?

情報セキュリティポリシーは、ISMS(情報セキュリティマネジメントシステム)の国際規格「ISO/IEC 27001:2022(日本版の規格ではJIS Q 27001:2023として発行)」において必須の文書です。

ISMSでは、経営者が承認した「情報セキュリティ方針」を文書化し、社内に展開することが求められています。また、ISMSで定められた各種の管理策は、「対策基準」や「実施手順」として落とし込むことで、効率よく要件を満たせるでしょう。

ISMS認証の審査では、方針が文書として存在し、現場で運用されているかが厳しくチェックされます。したがって、ISMS認証を目指す企業にとって、情報セキュリティポリシーの策定は欠かせない活動です。

なお、弊社SmartHRもこのISMS認証(ISO/IEC 27001)を取得しており、情報管理体制の強化と継続的な改善に取り組んでいます。

情報セキュリティポリシーと個人情報保護方針の違いは?

情報セキュリティポリシーと個人情報保護方針の違いは、下記のとおりです。

情報セキュリティポリシー | 個人情報保護方針 | |

|---|---|---|

目的 | 企業の情報資産全体を守り、事故やリスクを防ぐこと | 個人情報の適切な取り扱いを示し、本人の権利を守ること |

対象範囲 | 社内のあらゆる情報資産と、それを扱う従業員・取引先など | 取得・保有・利用する「個人情報」と、その取り扱いに関わる業務全般 |

個人情報保護方針で定めたルールを、情報セキュリティポリシーの対策基準に具体的に落とし込むことで、整合性をとりつつ強固な情報管理体制を築けます。

情報セキュリティポリシーの策定で自社の信頼性を高めよう

情報セキュリティポリシーの策定は、会社の大切な情報資産を守り、事業を安定して成長させていくために不可欠な経営課題です。策定には手間やコストがかかる一方で、社内外のリスク対策や信頼性の向上、従業員の意識醸成など多くのメリットがあります。

実効性のあるポリシーを構築するには、現場の声を反映し、具体的なルールを業務に組み込む工夫が必要です。IPAやJNSAが提供するひな形も活用しながら、自社にあった形でポリシーの整備をはじめましょう。

お役立ち資料

すぐにわかるSmartHR情シス機能紹介2点セット

この資料でこんなことが分かります

- 企業が直面するSaaS運営上の課題

- SmartHRの「ID管理」とは?

- SmartHRの「シングルサインオン(IdP機能)」とは?

- 便利な機能と導入による効果

成田 大輝

事業会社の情シスとして入社し、社内システム開発のPJや約40事業所のヘルプデスク、ITインフラ整備、情報セキュリティ対策を担当。現在は、株式会社ウェヌシスを立ち上げ、代表取締役として情シス向けの研修事業やコンサルティング事業、BPO事業を展開している。

SmartHR コラム編集部

SmartHRコラムはお客さまの課題解決をサポートするメディアです。機能解説やイベントレポートなどの情報をお届けします。

SmartHRお役立ち資料集

この資料でこんなことが分かります

SmartHRの機能概要と導入メリット

従業員とのコミュニケーションを円滑にする機能

入社手続きのペーパーレス化で変わること

.png?fm=webp&w=1200&h=630&q=20)

フォームの入力欄が表示されない方は SmartHRお問い合わせフォーム新規タブまたはウィンドウで開く よりお問い合わせください。

お気軽にお問い合わせください

SmartHR導入に関するご相談、

見積もりのご依頼、

トライアルを受け付けています。